Настройка аутентификации в OpenAM через Yandex Cloud по протоколу SAML

Введение

В статье мы настроим аутентификацию в OpenAM с использованием учетных записей пользователей через Yandex Cloud. Таким образом, вы сможете настроить аутентификацию в ваши корпоративные приложения через OpenAM используя Yandex Cloud как Identity Provider (IdP), а OpenAM как Service Provider (SP).

Настройка Yandex Cloud

- Перейдите в сервис Yandex Cloud Organization

- Откройте вкладку Identity Hub

- На панели слева выберите раздел Приложения

- Нажмите кнопку Создать приложение

- Выберите тип приложения SAML (Security Assertion Markup Language)

- Введите имя приложения, например openam-saml

-

Нажмите кнопку Создать приложение

После создания приложения, откройте его настройки и нажмите кнопку Скачать сертификат. Он понадобится нам для последующей настройки OpenAM.

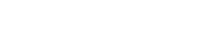

Настройка Service Provider

- Откройте настройки Yandex приложения openam-saml и установите настройки:

- SP Entity ID:

http://localhost:8080/openam - ACS URL:

http://localhost:8080/openam/Consumer/metaAlias/sp

- SP Entity ID:

- Сохраните изменения

Добавление пользователей

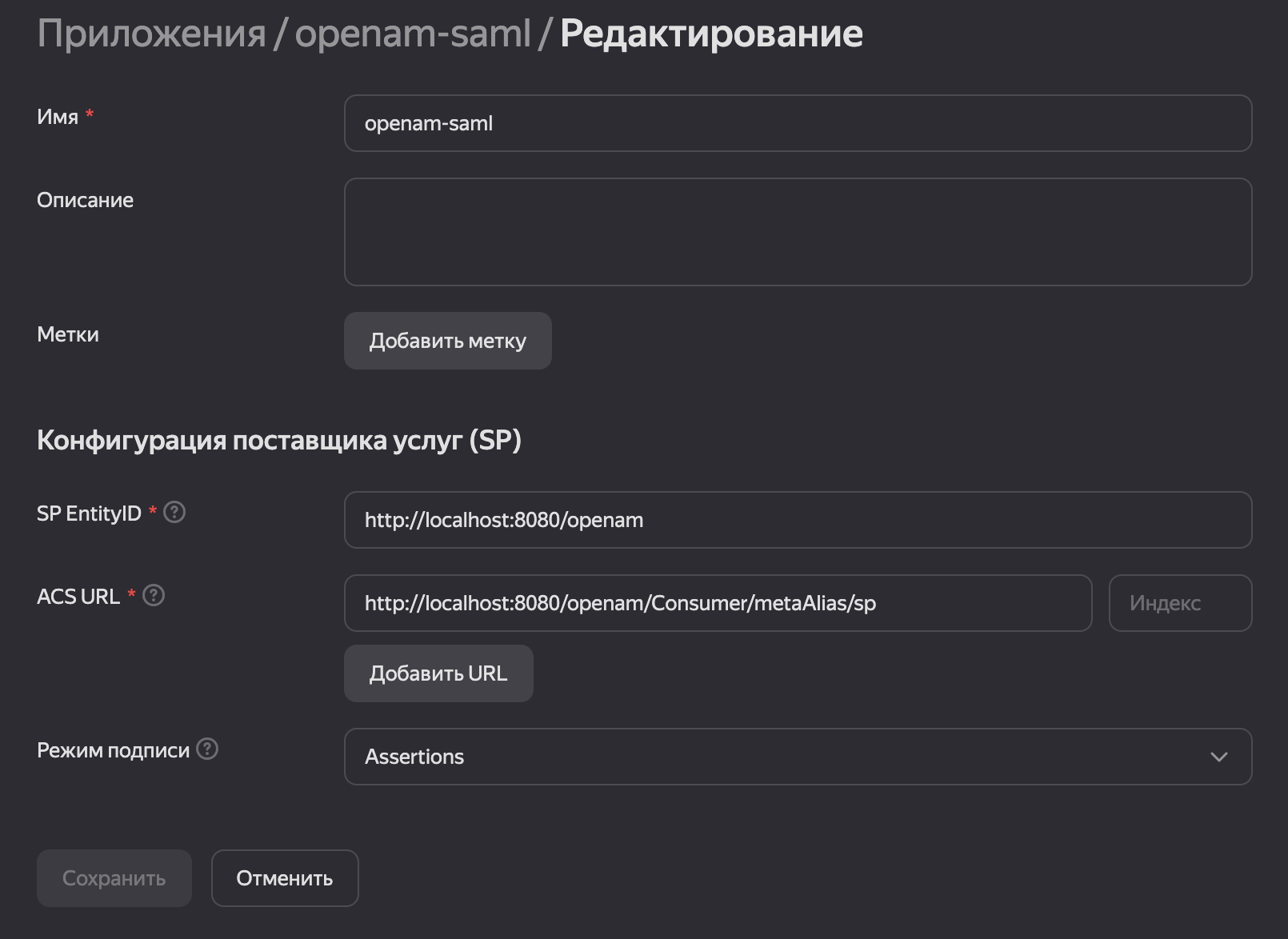

Добавьте пул пользователей:

- В разделе Identity Hub в меню слева выберите Пулы пользователей

- Нажмите кнопку Создать пул пользователей

-

Введите данные пула и нажмите Создать пул пользователей

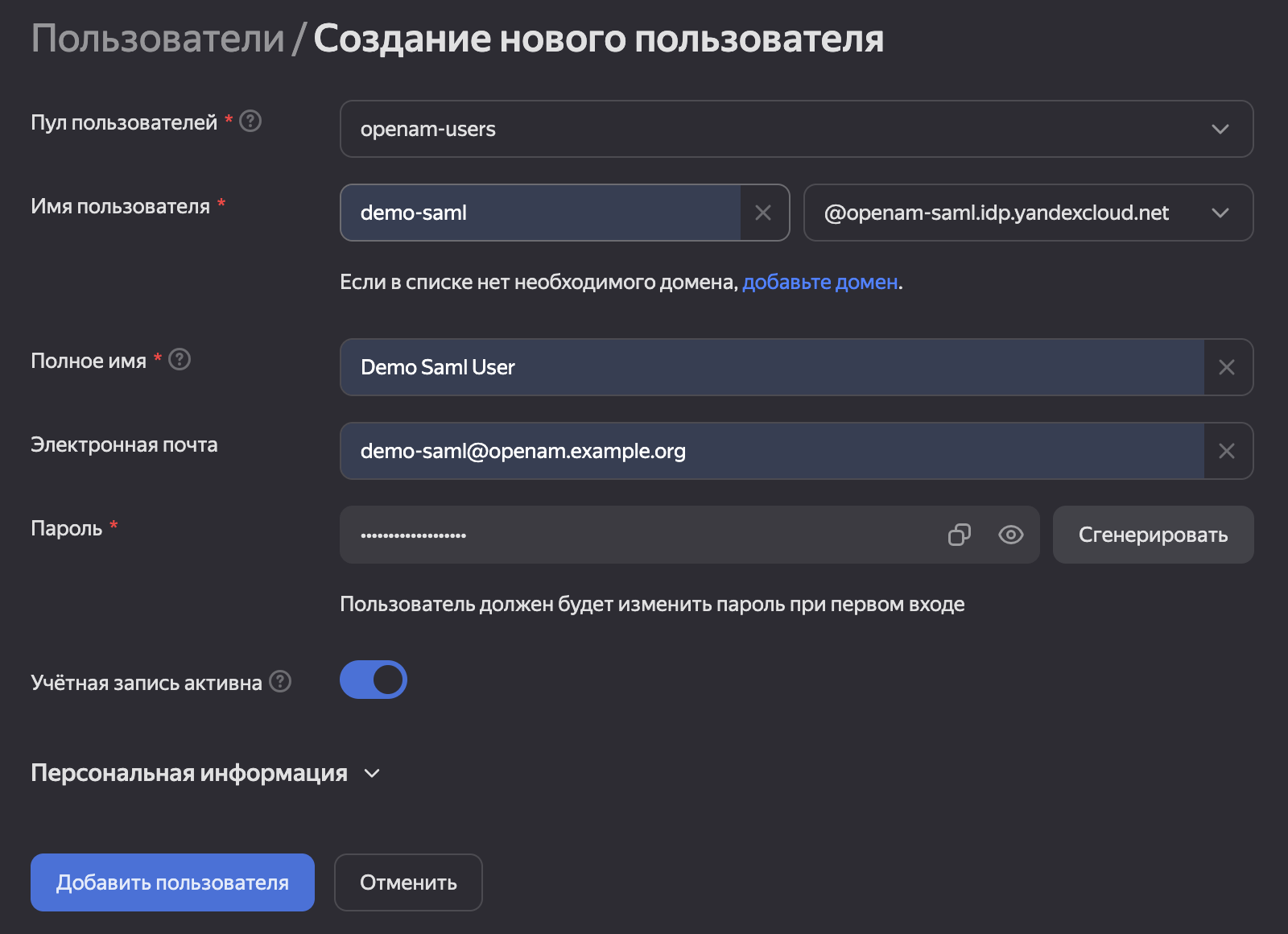

Добавьте пользователя в пул

- В разделе Identity Hub в меню слева выберите Пользователи

- Нажмите кнопку Добавить пользователя

- Во всплывающем меню выберите Создать нового пользователя

- Запомните пароль, он понадобится для входа в OpenAM

-

Введите данные пользователя и нажмите Добавить пользователя

Настройка OpenAM

Установка OpenAM

Для простоты, разверните OpenAM в Docker контейнере командой

docker run -p 8080:8080 --name openam openidentityplatform/openam

И выполните первоначальную настройку

docker exec -w '/usr/openam/ssoconfiguratortools' openam bash -c \

'echo "ACCEPT_LICENSES=true

SERVER_URL=http://localhost:8080

DEPLOYMENT_URI=/$OPENAM_PATH

BASE_DIR=$OPENAM_DATA_DIR

locale=en_US

PLATFORM_LOCALE=en_US

AM_ENC_KEY=

ADMIN_PWD=passw0rd

AMLDAPUSERPASSWD=p@passw0rd

COOKIE_DOMAIN=localhost

ACCEPT_LICENSES=true

DATA_STORE=embedded

DIRECTORY_SSL=SIMPLE

DIRECTORY_SERVER=localhost

DIRECTORY_PORT=50389

DIRECTORY_ADMIN_PORT=4444

DIRECTORY_JMX_PORT=1689

ROOT_SUFFIX=dc=openam,dc=example,dc=org

DS_DIRMGRDN=cn=Directory Manager

DS_DIRMGRPASSWD=passw0rd" > conf.file && java -jar openam-configurator-tool*.jar --file conf.file'

Добавьте сертификат, скачанный ранее для созданного приложения Yandex Cloud в keystore OpenAM.

Для этого скопируйте сертификат в контейнер

docker cp openam-saml.cer openam:/usr/openam/config/openam

Пароль для keystore находится в файле /usr/openam/config/openam/.storepass

Посмотреть его можно командой

docker exec openam bash -c 'cat /usr/openam/config/openam/.storepass'

Импортируйте сертификат в keystore OpenAM

docker exec -it -w '/usr/openam/config/openam' openam bash -c 'keytool -importcert \

-alias "yandex-cloud-cert" \

-keystore keystore.jceks \

-storetype JCEKS \

-file openam-saml.cer'

Введите пароль и подтвердите, что сертификат является доверенным.

Перезапустите контейнер OpenAM

docker restart openam

Настройка Realm

Войдите в консоль администратора по адресу http://localhost:8080/openam. Используйте логин amadmin и пароль passw0rd соотвественно.

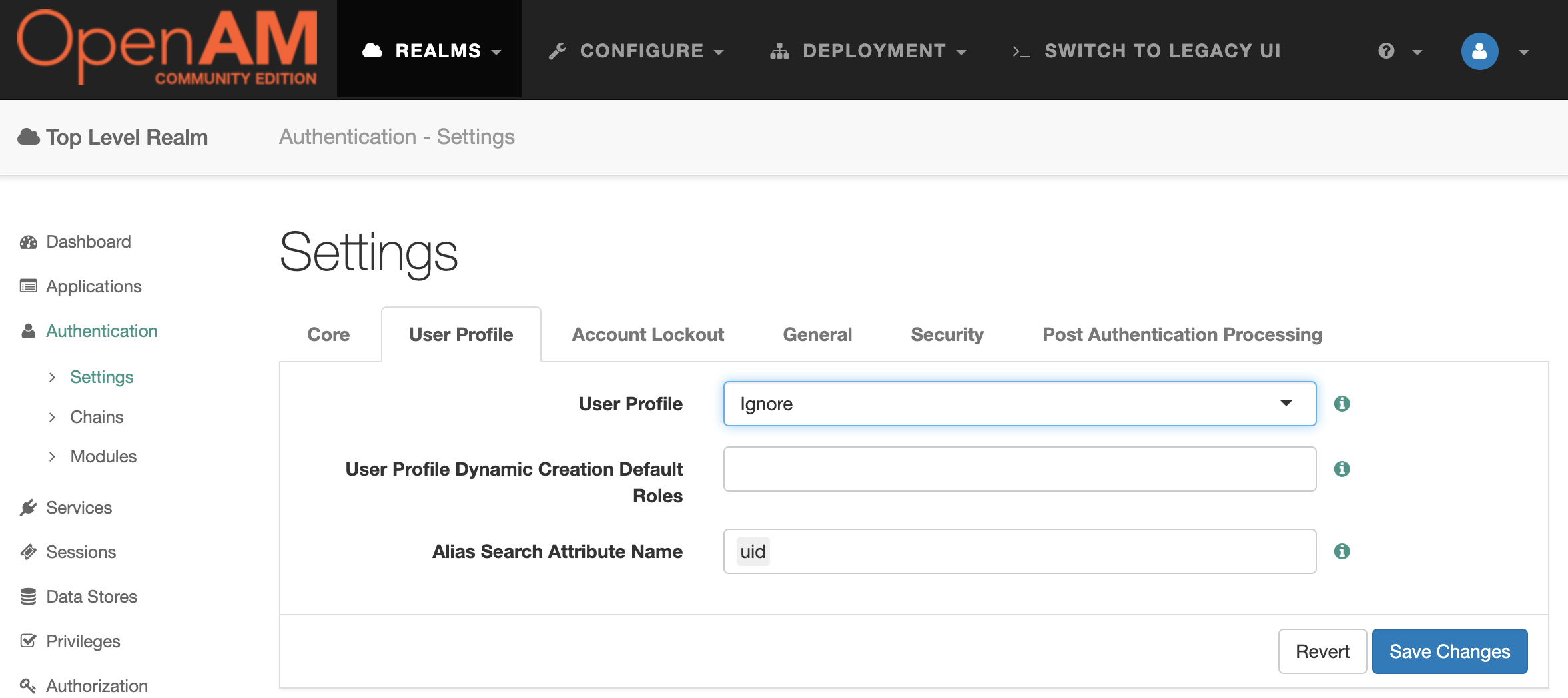

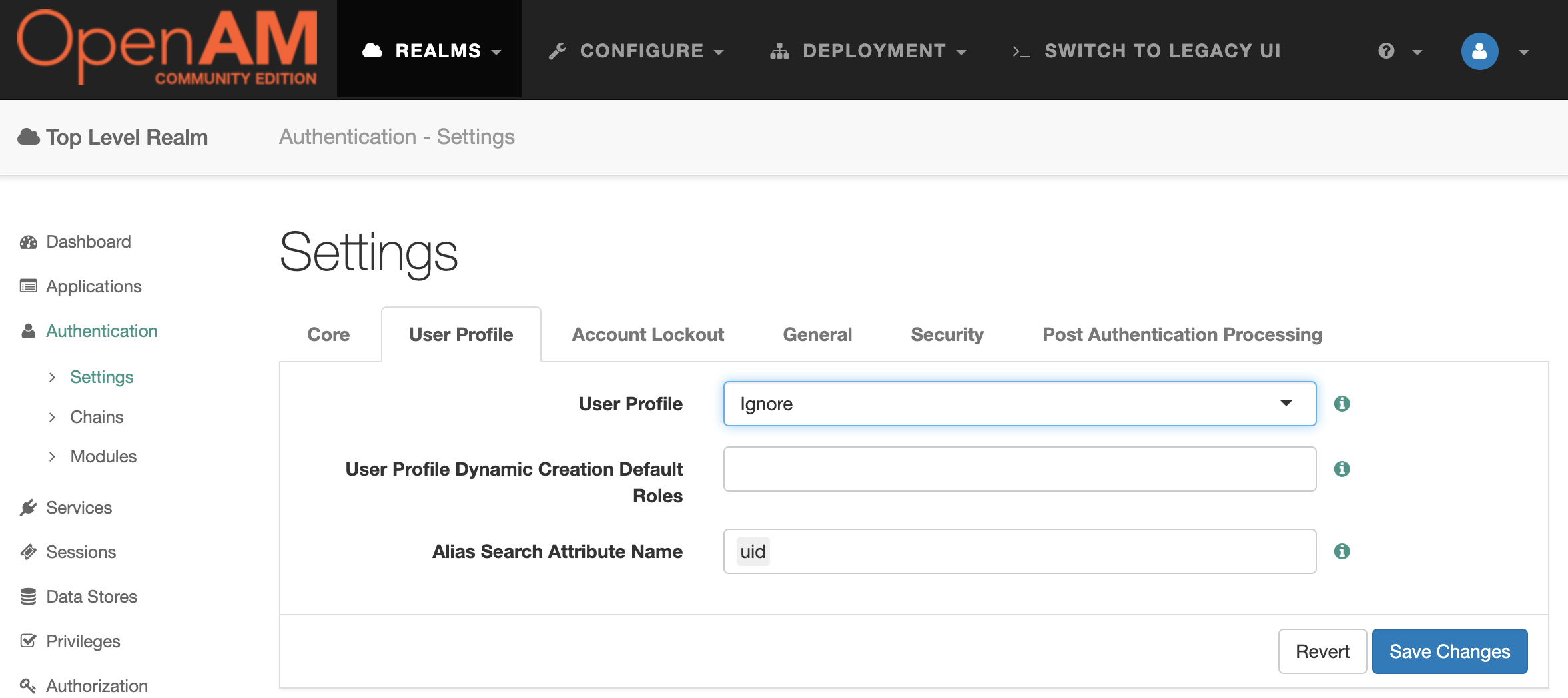

- Откройте Top Level Realm.

- В меню слева перейдите Authentication → Settings

- Перейдите на закладку User Profile и установите настройку User Profile в Ignore.

-

Нажмите Save Changes.

Настройка Service Provider

- В консоли администратора выберите Top Level Realm

- На панели Common Tasks нажмите Configure SAMLv2 Provider

- Далее Create Hosted Service Provider

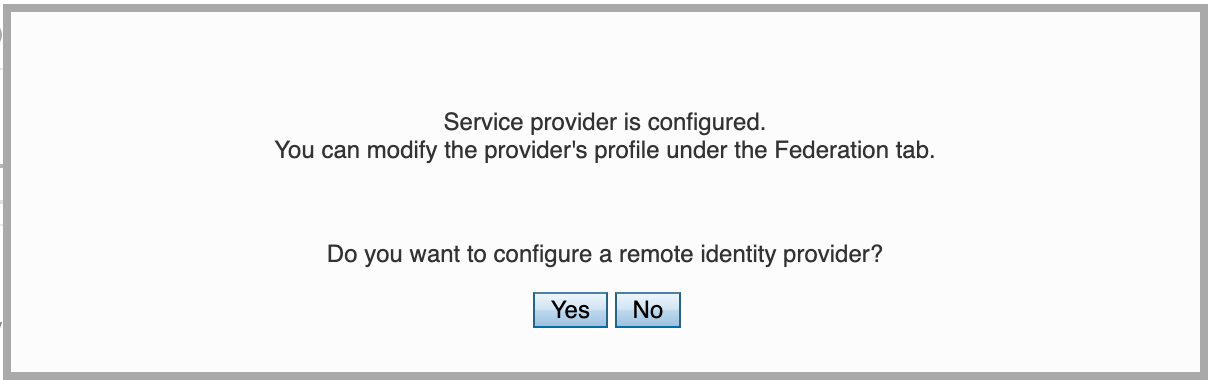

-

Введите любое наименование Circle Of Trust, например,

openam-yandexи нажмите Configure.

-

OpenAM предложит настроить Remote Identity Provider. Нажмите Yes.

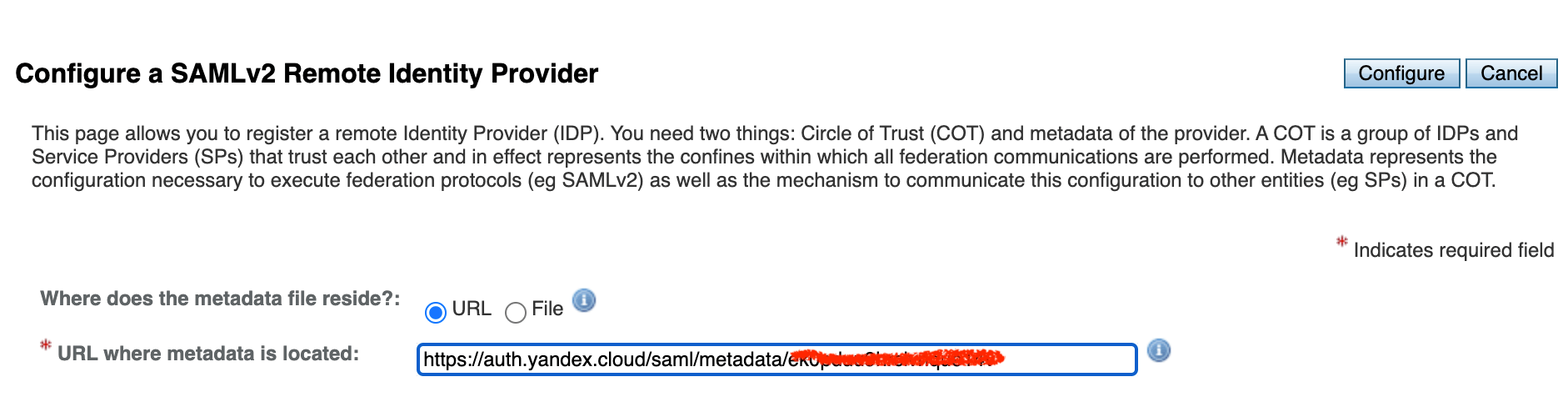

Настройка Identity Provider

-

Введите URL метаданных из настроек приложения Yandex и нажмите Configure

- Снова откройте Top Level Realm

- На панели слева перейдите Applications → SAML 2.0

- В списке Entity Providers откройте http://localhost:8080/openam

- На закладке Assertion Content найдите раздел Authentication Context

- Установите настройку Default Authentication Context в значение

Password - В таблице Authentication Context отметьте значения

PasswordиPassword Protected Password - Нажмите Save

- Перейдите на закладку Assertion Processing

- В разделе Attribute Mapper установите настройку Attribute Map:

emailaddress=mail - В разделе Auto Federation включите чекбокс Enabled и установите Attribute в значение

emailaddress - Нажмите Save

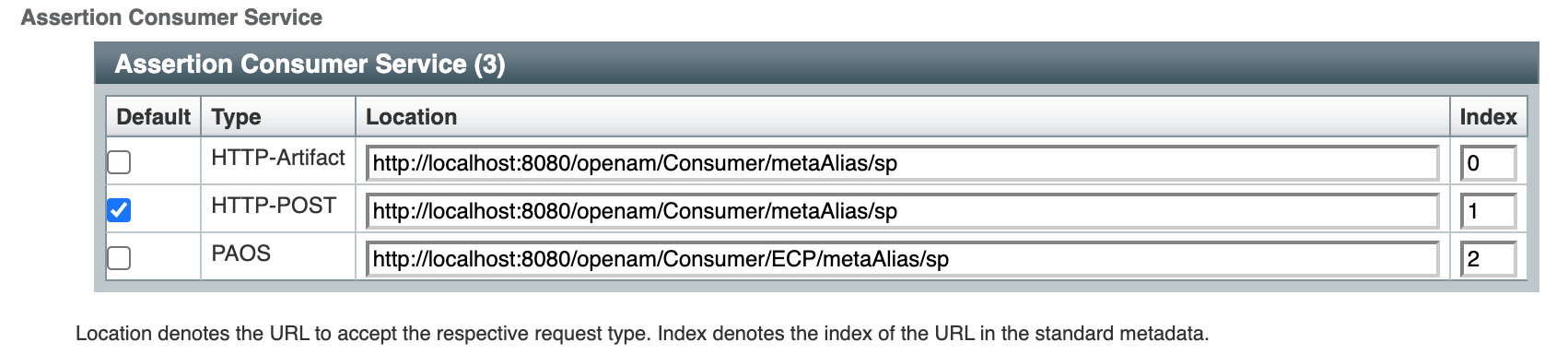

- Перейдите на закладку Services

-

В разделе SP Service Attributes в таблице Assertion Consumer Service отметьте значение

HTTP-POST

- Нажмите Save

Проверка решения

- Выйдите из консоли администратора, консоли Yandex или откройте браузер в режиме Инкогнито.

- Перейдите по ссылке аутентификации: http://localhost:8080/openam/spssoinit?metaAlias=/sp&idpEntityID=https%3A%2F%2Fauth.yandex.cloud%2Fsaml%2Fek0pduu9hrclvnque14v&RelayState=http%3A%2F%2Flocalhost%3A8080%2Fopenam

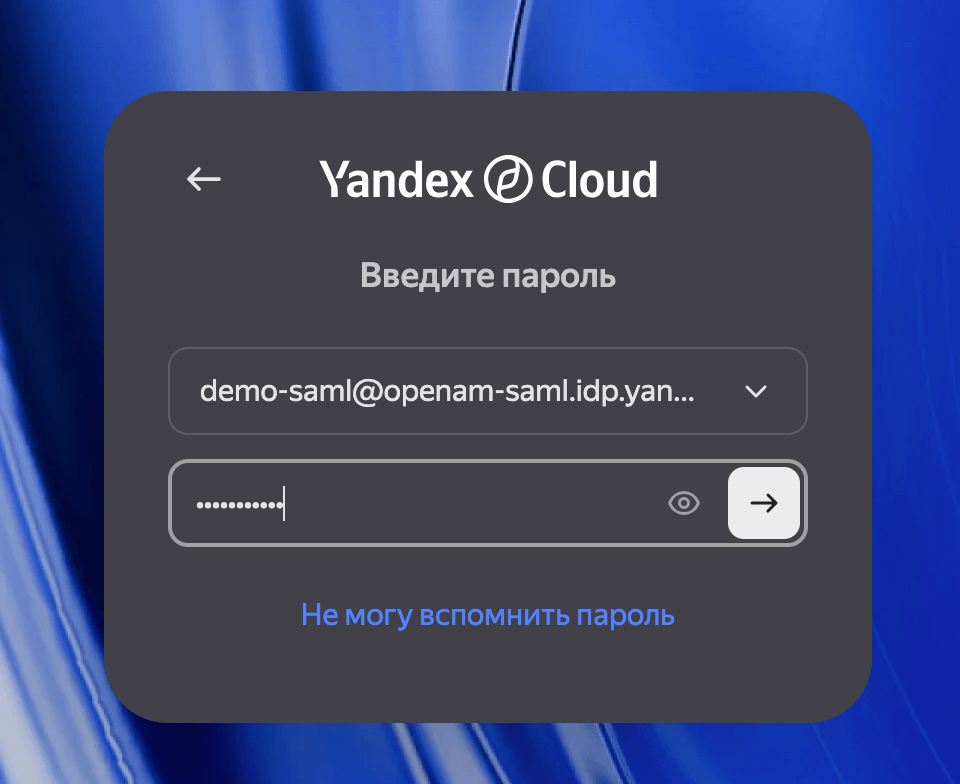

- Откроется окно аутентификации Yandex Cloud.

- В поле почты для входа введите идентификатор пользователя:

demo-saml@openam-saml.idp.yandexcloud.netи нажмите → - В поле пароль введите соответствующий пароль для учетной записи

-

Нажмите →

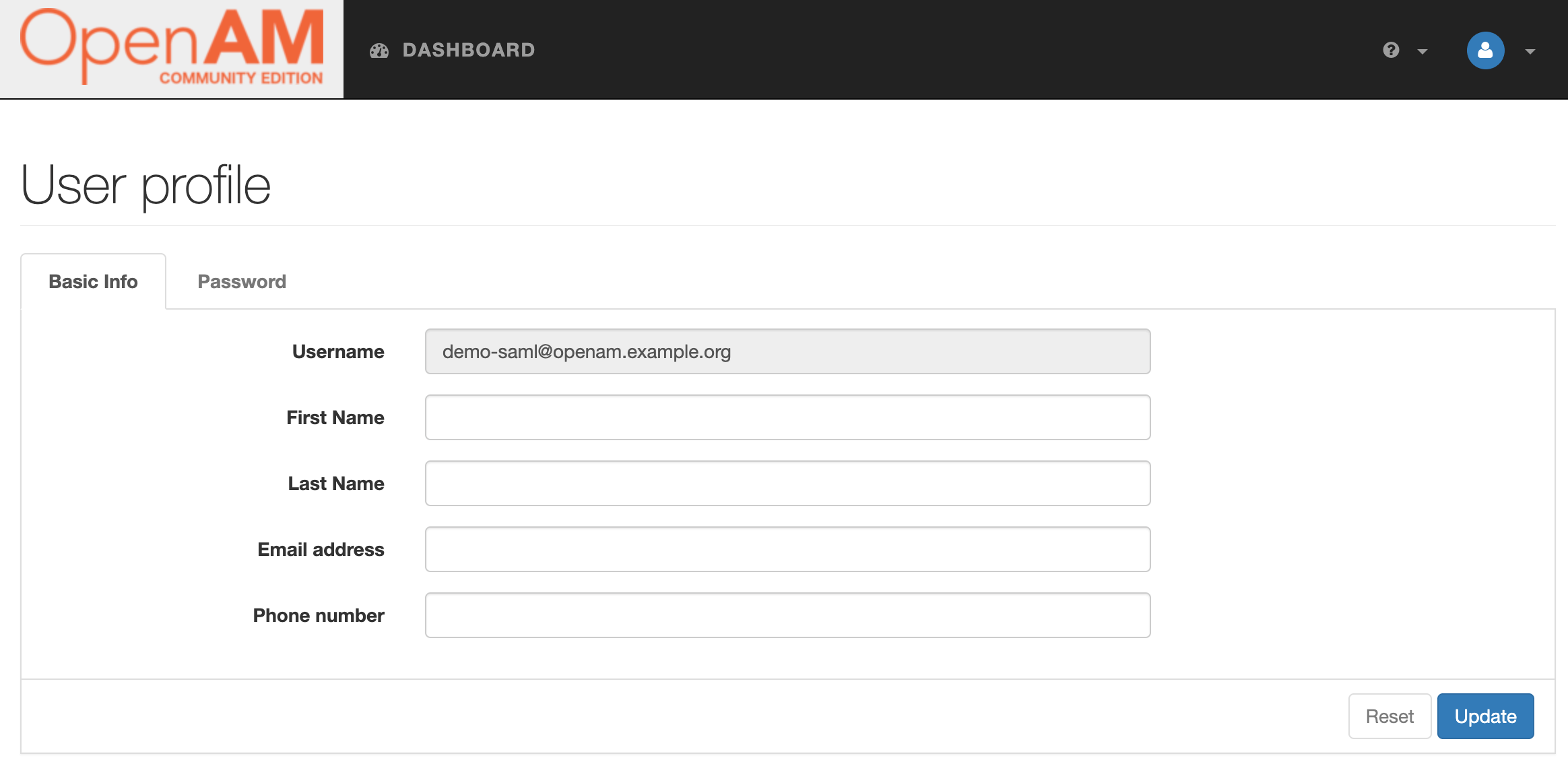

-

После успешной аутенитфикации вас перенаправит в консоль OpenAM с учетными данными Yandex Cloud

Что дальше

Для использования на продуктиве OpenAM должен быть развернут с использованием безопасного подключения по протоколу SSL, например на хосте и с использованием FQDN, например https://openam.example.org/openam.

Далее, вы можете использовать шлюз авторизации OpenIG для настройки единого входа (SSO) в ваши приложения.

Более подробно о настройке OpenAM и OpenIG вы можете ознакомиться на сайте с документацией https://doc.openidentityplatform.org/openam и https://doc.openidentityplatform.org/openig