Настройка SSO: OpenIG как SAML Service Provider для OpenAM

Введение

Протокол SAML 2.0 является стандартом для Single Sign-On (SSO) в корпоративной среде. В этом руководстве мы покажем, как использовать OpenIG в качестве прокси и Service Provider, чтобы легко добавить SAML-аутентификацию к любому вашему приложению без изменения его кода.

Подготовка

- Для простоты развертывания сервисов мы будем использовать их образы Docker. Таким образом, Docker должен быть у вас установлен.

-

Внесите в файл

hostsимена хостов для OpenAM и OpenIG. В системах под управлением Windows файл hosts расположен в директорииC:\Windows/System32/drivers/etc/hosts, на Linux или Mac OS - в/etc/hosts.127.0.0.1 openam.example.org openig.example.org

Настройка OpenAM

Установка OpenAM

Разверните контейнер OpenAM командой

docker run -h openam.example.org -p 8080:8080 --name openam openidentityplatform/openam

И выполните первоначальную настройку:

docker exec -w '/usr/openam/ssoconfiguratortools' openam bash -c \

'echo "ACCEPT_LICENSES=true

SERVER_URL=http://openam.example.org:8080

DEPLOYMENT_URI=/$OPENAM_PATH

BASE_DIR=$OPENAM_DATA_DIR

locale=en_US

PLATFORM_LOCALE=en_US

AM_ENC_KEY=

ADMIN_PWD=passw0rd

AMLDAPUSERPASSWD=p@passw0rd

COOKIE_DOMAIN=example.org

ACCEPT_LICENSES=true

DATA_STORE=embedded

DIRECTORY_SSL=SIMPLE

DIRECTORY_SERVER=openam.example.org

DIRECTORY_PORT=50389

DIRECTORY_ADMIN_PORT=4444

DIRECTORY_JMX_PORT=1689

ROOT_SUFFIX=dc=openam,dc=example,dc=org

DS_DIRMGRDN=cn=Directory Manager

DS_DIRMGRPASSWD=passw0rd" > conf.file && java -jar openam-configurator-tool*.jar --file conf.file'

Настройка OpenAM Identity Provider

- Зайдите в консоль администратора по ссылке http://openam.example.org:8080/openam . С логином

amadminи паролемpassw0rd. - Выберите Top Level Realm

- Перейдите Create SAMLv2 Providers → Create Hosted Identity Provider

- Установите Metadata Name:

openam - В настройке Signing Key выберите

test - Введите имя Circle of Trust, например,

cot - В разделе Attribute Mapping добавьте mapping uid → uid, mail → mail

- Нажмите Configure

Настройка Fedlet OpenAM

- Откройте консоль администратора

- Выберите Top Level Realm

- Перейдите Create Fedlet Configuration

- Введите имя fedlet в поле Name, например, openig.

- Установите настройку Destination URL of the Service Provider which will include the Fedlet, в значение URL, который будет указывать на OpenIG:

http://openig.example.org:8081/saml - В разделе Attribute Mapping добавьте mapping uid → uid, mail → mail

-

Нажмите Create

Настройки Fedlet будут сохранены в контейнере в директории

/usr/openam/config/myfedlets/openig/Fedlet.zipСкопируйте настройки на хост командой:

docker cp openam:/usr/openam/config/myfedlets/openig/Fedlet.zip .

Подготовка тестового пользователя

- Откройте консоль администратора

- Выберите Top Level Realm

- В панели слева выберите пункт Subjects

- В списке учетных записей откройте учетную запись

demo - В поле Email Address введите

demo@example.orgили другой корректный адрес - Нажмите Save

Настройка OpenIG

Подготовка файлов конфигурации OpenIG

- Создайте директорию для файлов конфигурации OpenIG

openig-saml - Добавьте в нее директорию

config -

В директории

configсоздайте файлadmin.jsonиconfig.json:admin.json:{ "prefix" : "openig", "mode": "PRODUCTION" }config.json:{ "heap": [ { "name": "JwtSession", "type": "JwtSession" }, { "name": "capture", "type": "CaptureDecorator", "config": { "captureEntity": true, "_captureContext": true } } ], "handler": { "type": "Chain", "config": { "filters": [], "handler": { "type": "Router", "name": "_router", "capture": "all" } } } } - В директорию

configдобавьте директорию для маршрутовroutes -

Добавьте в директорию

routesмаршрут по умолчанию99-default.json. OpenIG по этому маршруту будет отдавать статический контент и не будет требовать аутентификацию:{ "handler": { "type": "DispatchHandler", "config": { "bindings": [ { "handler": { "type": "StaticResponseHandler", "config": { "status": 200, "reason": "OK", "entity": "<!doctype html> <html> <head> <title>Home</title> <meta charset='UTF-8'> </head> <body> <h1><a href='/app'>Login</a></h1> </body> </html>" } } } ] } }, "session": "JwtSession" } -

Запустите Docker контейнер OpenIG командой. Обратите внимание на смонтированную директорию

/app-samldocker run -h openig.example.org -p 8081:8080 --name openig \ -v ./app-saml:/usr/local/app-saml:ro \ -e "CATALINA_OPTS=-Dopenig.base=/usr/local/app-saml" \ openidentityplatform/openig -

Проверьте работу приложения:

$ curl -v http://openig.example.org:8081 * Trying 127.0.0.1:8081... * Connected to openig.example.org (127.0.0.1) port 8081 (#0) > GET / HTTP/1.1 > Host: openig.example.org:8081 > User-Agent: curl/7.81.0 > Accept: */* > * Mark bundle as not supporting multiuse < HTTP/1.1 200 < Content-Length: 146 < Date: Mon, 24 Nov 2025 12:46:56 GMT < <!doctype html> <html> <head> <title>Home</title> <meta charset='UTF-8'> </head> <body> <h1><a href='/app'>Login</a></h1> </body> -

Остановите контейнер OpenIG

docker stop openig | xargs docker rm

Настройка SAML Fedlet в OpenIG

- В директории

openig-samlсоздайте директориюSAML -

Скопируйте в нее содержимое архива Fedlet.zip, который вы получили из OpenAM

unzip Fedlet.zip cp conf/* app-saml/SAML/ -

Создайте маршрут получения учетных данных из assertions SAML

05-saml.json{ "handler": { "type": "SamlFederationHandler", "config": { "assertionMapping": { "uid": "uid", "mail": "mail" }, "redirectURI": "/app" } }, "condition": "${matches(request.uri.path, '^/saml')}", "session": "JwtSession" } -

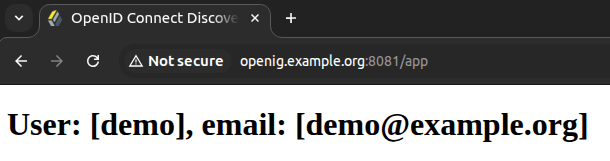

Создайте маршрут приложения, требующего аутентификации SAML

05-app.json:{ "handler": { "type": "DispatchHandler", "config": { "bindings": [ { "condition": "${empty session.uid}", "handler": { "type": "StaticResponseHandler", "config": { "status": 302, "reason": "Found", "headers": { "Location": [ "http://openig.example.org:8081/saml/SPInitiatedSSO" ] } } } }, { "handler": { "handler": { "type": "StaticResponseHandler", "config": { "status": 200, "reason": "OK", "entity": "<!doctype html> <html> <head> <title>OpenID Connect Discovery</title> <meta charset='UTF-8'> </head> <body> <h1>User: ${session.uid}, email: ${session.mail} </h1> </body> </html>" } } } } ] } }, "condition": "${matches(request.uri.path, '^/app')}", "session": "JwtSession" } -

Запустите контейнер OpenIG:

docker run -h openig.example.org -p 8081:8080 --name openig \ -v ./app-saml:/usr/local/app-saml:ro \ -e "CATALINA_OPTS=-Dopenig.base=/usr/local/app-saml" \ openidentityplatform/openig

Проверка решения

- Выйдите из консоли OpenAM или откройте браузер в режиме “Инкогнито”

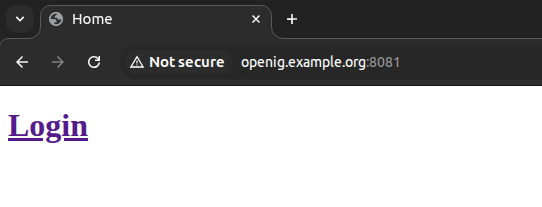

-

Откройте ссылку приложения OpenIG, не требующего аутентификации: http://openig.example.org:8081/.

- Перейдите по ссылке

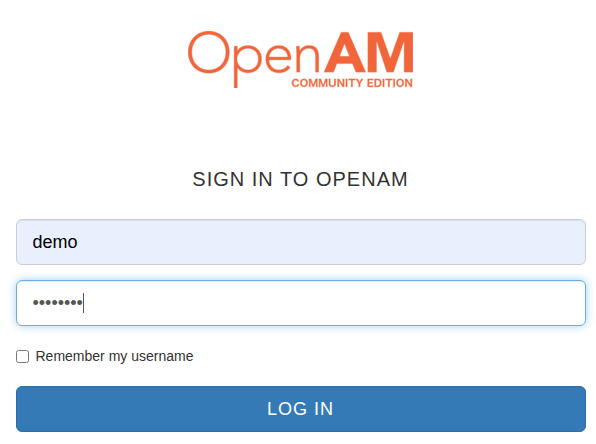

Login. - Откроется форма аутентификации OpenAM

-

Введите учетные данные пользователя demo. Логин:

demo, пароль:changeitи нажмите кнопку Login.

-

Вас перенаправит в приложение с учетными данными пользоваателя demo:

Заключение.

Мы успешно настроили OpenIG как Service Provider и реализовали аутентификацию SAML 2.0 через OpenAM. Теперь вы можете использовать этот подход для защиты любых приложений в вашей инфраструктуре. Следующим шагом может стать настройка Log Out.

Более подробно о настройке OpenAM и OpenIG вы можете почитать в документации: